Olli Isohanni

Tietojenkalastelu on tietojen varastamista tai tietokoneen hallintaa haitallisella koodilla tarkoituksena päästä käsiksi arkaluontoisiin tietoihin. Tämä tapahtuu usein huijaamalla kohteita napsauttamaan linkkiä tai lataamaan haitallinen tiedosto esimerkiksi liitteestä.

Yleensä rikollisen tavoitteena on päästä käsiksi henkilö- tai taloustietoihin, salasanoihin ja tunnuksiin tai luottamukselliseen tietoon tai kaapata tietokoneen hallinta.

Kalasteluviestejä tulee yleensä joko summittaisena massapostituksena tai sitten kohdennettuna jollekin tietylle henkilölle tai taholle (Spear phishing). Kalasteluviesti sisältää usein linkkejä tai liitteen. Viestejä löytyy kehnoimmasta miljoonavoitosta tai perintöilmoituksesta aina huolellisemmin rakennettuihin kokonaisuuksiin, joissa on linkki vaikkapa tutun pankin tai muun palvelun sivulle. Tämä sivu on kuitenkin yleensä valesivu, jolla rikollinen yrittää saada tunnukset haltuunsa. Useissa tapauksissa valesivusto ohjaa kävijän lopuksi oikeille sivuille. Tämän tarkoitus on lieventää epäilyksiä tapahtuneesta huijauksesta.

Rahaa lupaavien viestien tarkoituksena on usein saada vastaanottaja vakuuttuneeksi tarinasta, jolla rikollinen yrittää vaikuttaa tunteisiin ainutlaatuisen tilaisuuden avulla tai vaihtoehtoisesti jonkinlaisen kiperän tilanteen turvin. Tämä taas luo vastaanottajalle kiireen tunteen, jonka avulla yritetään saada vastaanottaja tekemään virheitä. Näissä tapauksissa rikollinen pyrkii ensin rakentamaan luottamusta, esimerkiksi kuvien, kuittien tai muiden todisteiden turvin. Kun tämä on saavutettu, ongelma yleensä ilmenee; varojen siirtoon tarvitaankin maksu, ei olekaan rahaa lentolippuihin, kuljetukseen tulikin yllättävä erillinen maksu tai jotain muuta edellä mainitun kaltaista.

Massapostituksissa käytetään usein myös kiristystekniikkaa. Rikollinen on muotoillut sopivan yleispätevän sisällön viestiin. Monesti sisältö liittyy vihjailuun todisteista aikuisviihdesivustoilla vierailusta sekä siitä videon tallentamisesta hyödyntäen jonkinlaista haittaohjelmaa. Haittaohjelman kerrotaan tulleen hakkeroidulta internetsivulta, jossa käyttäjä on vieraillut.

Kohdennetussa kalastelussa viesti on yleensä räätälöity kyseiselle vastaanottajalle, ja sen valmistelu on vaatinut aikaa ja pohjatyötä. Tässä tapauksessa rikollinen voi esiintyä esimerkiksi työkaverina lähettämällä tämän nimellä työsähköpostia. Tässä tapauksessa usein lähetysosoite paljastaa, että se ei ole peräisin työsähköpostista, mikäli tiliä ei ole onnistuttu kaappaamaan.

Joissain tapauksissa rikollinen voi käyttää ns. Domain Spoofing -metodia. Domainilla tarkoitetaan tässä tapauksessa osoitetta, kuten esimerkiksi testiyhtiö.fi. Tässä tapauksessa myös lähetysosoite pyritään väärentämään, tyyliin työkaveri@testiyhtiö.fi. Tällä yritetään väärentää lähettäjä. Tämä on kuitenkin haastavampaa, ja siihen on olemassa myös vastatoimia, kuten DMARC-raportointiprotokolla, johon voi perehtyä osoitteessa https://dmarc.org/. Se on suunniteltu suojamaan domainia väärennöksiltä.

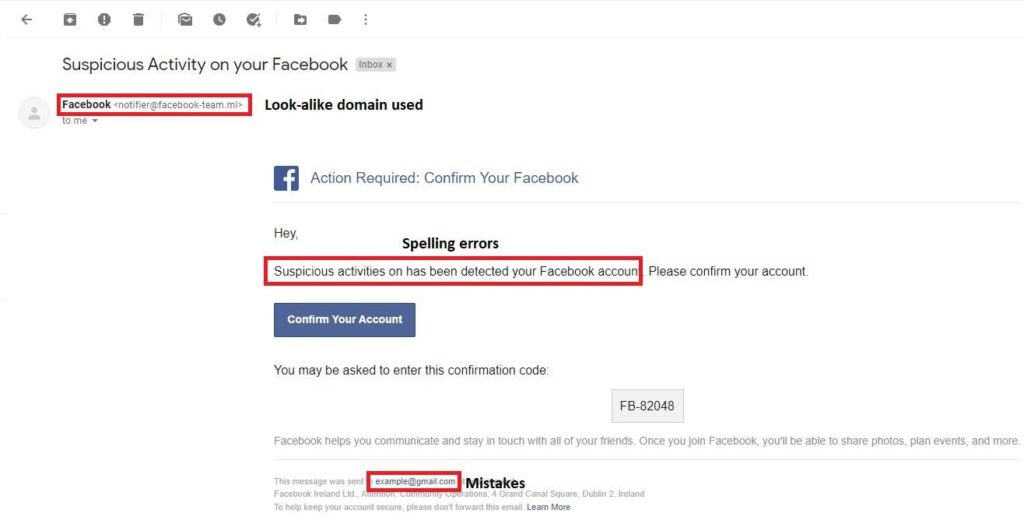

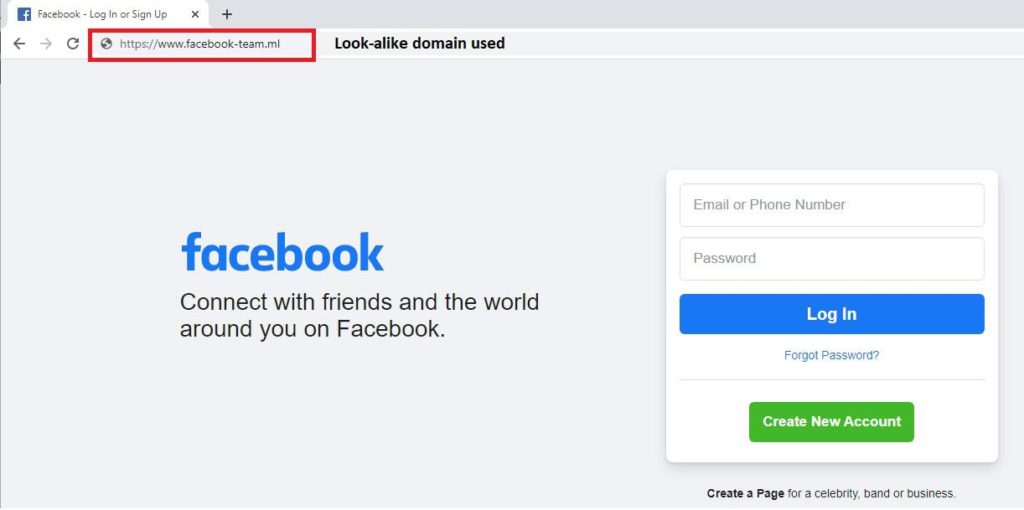

Harhauttamiseen voidaan käyttää myös ns. Look alike Domain -metodia. Tässä tilanteessa käytetään samankaltaista domainia ja luotetaan siihen, että vastaanottaja ei ehkä huomaa pientä eroavaisuutta domainissa. Esimerkiksi jos oikea domain on testiyhtiö.fi, voidaan käyttää esimerkiksi osoitetta tetsiyhtiö.fi, tai testiyhtiö.sivu.fi, jossa sivu.fi on tässä tapauksessa domain ja testiyhtiö alidomain.

Vaihtoehtoisesti alkuperäinen domain on voitu rekisteröidä eri maatunnuksella, kuten esimerkiksi testiyhtiö.tk, jos sitä ei ole varattu.

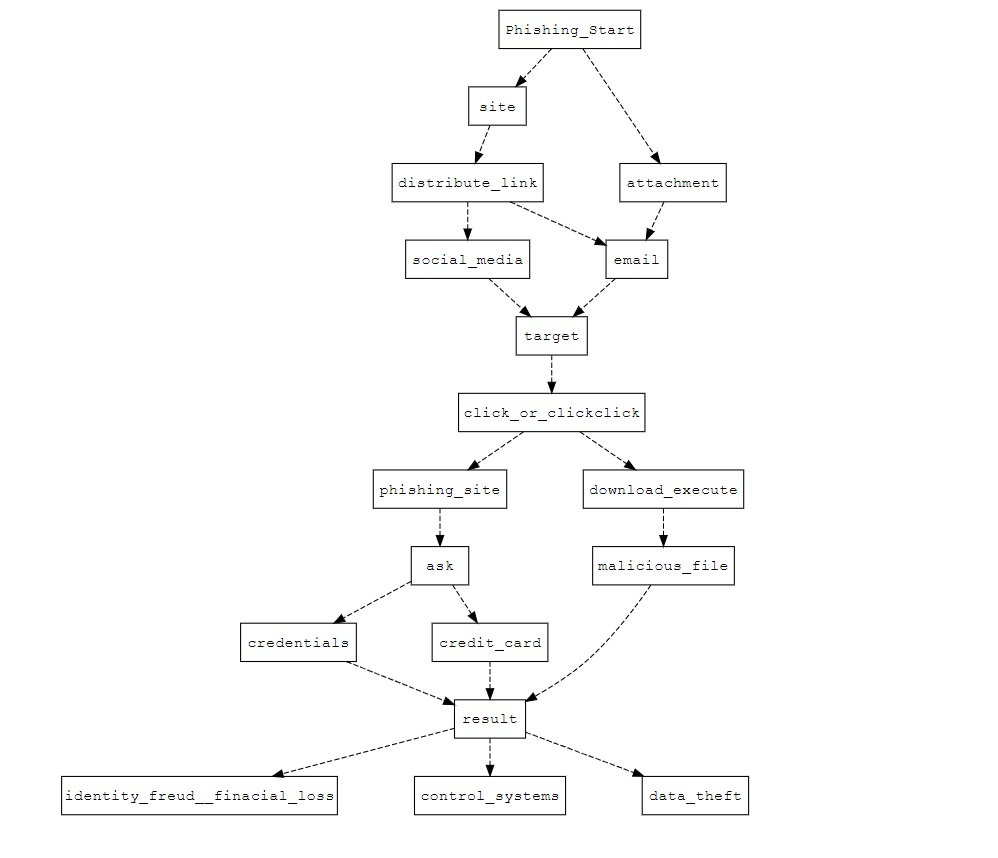

Seuraavassa kuvassa (KUVA 1) näkyy kalasteluprosessin tyypillinen kulku:

Sähköposteissa lähettäjän osoitteeseen kannattaa aina kiinnittää huomiota. Kuvassa 2 on esimerkkejä huijausviesteistä ja kohdista, jotka kannattaa huomioida.

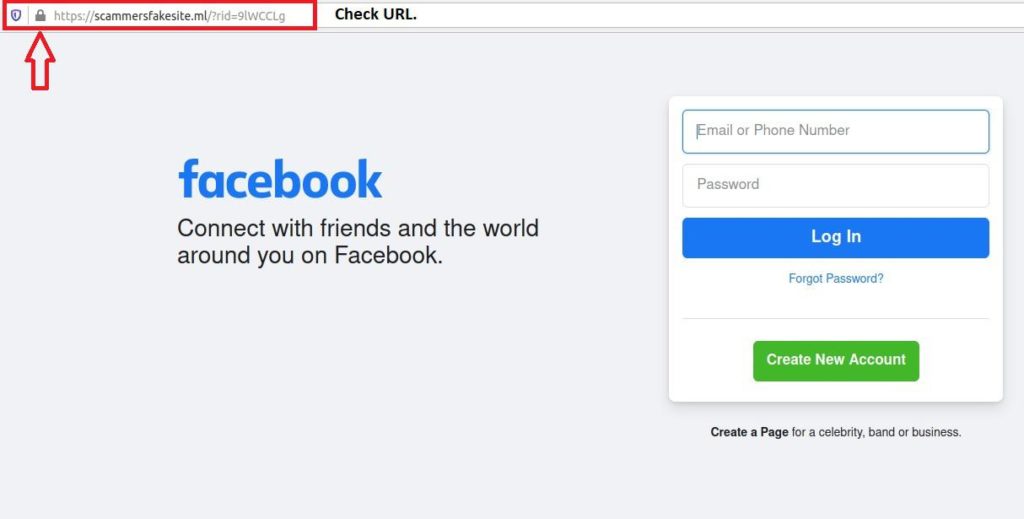

Linkit kannattaa myös tarkistaa huolella.

Kuvassa 4 yritetään hyödyntää tekniikkaa, jossa domainissa esiintyy oikea palvelun nimi. Kannattaa siis olla huolellinen ja tarkkaavainen.

Kloonatuissa sivustoissa rikollinen on kopioinut alkuperäisten sivujen ulkonäön. Näissä tapauksissa tarkoituksena on yleensä kerätä käyttäjän tunnukset. Näissä tapauksissa kannattaa välttää menemästä sivuille annettujen linkkien kautta ja katsomalla selaimessa näkyvää osoitetta varmistaa, että se täsmää tarkalleen esimerkiksi pankkien sekä muiden kirjautumista vaativien sivustojen kanssa.

Linkkejä voidaan myös lyhentää (short url) Tämä muuttaa linkin lyhyeen muotoon, josta ei näe oikeaa linkkiä. Shorturl-palvelulla esimerkiksi osoite huijarinsivusto.com muuttuu muotoon shorturl.at/zDGN9. Todellinen osoite näkyy kuitenkin selaimessa sitten kun linkkiä on klikattu, mutta pahimmassa tapauksessa silloin voi olla liian myöhäistä.

Dokumenteissa ja sähköposteissa voidaan myös käyttää hyperlinkkitoimintoa, jossa voi itse kirjoittaa nimikkeen, johon linkki sisällytetään. Tässä esimerkkinä on OP – Kirjautuminen –> linkki, jonka tämä aukaisee, onkin huijarinsivusto.com. Tässäkin tapauksessa oikea osoite näkyy selaimen osoiterivillä, kun linkkiä on klikattu.

Tarkistuslista:

-Sivuston ulkonäkö on kopioitu.

-Hyperlinkit ja lyhennetyt linkit.

-Kirjoitusvirheet, kiireellisyys, linkin kautta kirjautuminen sähköposteissa

-Suojattu yhteys ei takaa turvallisuutta, huijari voi esimerkiksi ylläpitää valesivustoa, johon on suojattu yhteys.

Sosiaalisen median sekä muiden kirjatumista vaativien palvelujen takia kannattaa olla tarkkana linkkien sekä muiden sähköpostissa liitteenä tulevien tiedostojen kanssa. Kuten esimerkeistä näkyy, voidaan helposti luoda vaikkapa tutun näköisiä kloonisivuja, joissa on alkuperäisen kaltainen nimi.

Sähköpostissa tulevilla huijausviesteillä yritetään monesti saada vastaanottaja klikkaamaan siinä olevaa linkkiä, josta sivu aukeaa. Jos esimerkiksi pankin tai muun tutun palvelun nimissä tulee tämän kaltainen viesti ja epäilys herää, kannatta asia varmistaa menemällä suoraan selaimella alkuperäiseen osoitteeseen ja sitä kautta varmistaa asia.

Sama pätee sähköpostin kanssa: lähettäjän osoite voidaan kohtalaisen helposti saada muistuttamaan alkuperäistä ja näissä luotetaan juuri siihen, että vastaanottaja ei katso huolella, mistä osoitteesta posti on tullut. On myös tapauksia, joissa oikea tili on kaapattu, mutta jos herää pienikin epäilys, kannattaa lähettäjään aina olla yhteydessä joko puhelimitse tai kasvotusten.

Olli Isohanni

TKI-kehittäjä

Centria-ammattikorkeakoulu

p. 040 631 5928